האם מתקפת הביפרים הייתה אירוע סייבר?

האם חיזבאללה נפל קורבן למבצע סייבר מתוחכם או לתעלול מודיעיני? האירוע המסתורי בלבנון חושף את המתח בין תיאוריות טכנולוגיות מרהיבות לבין המציאות המורכבת של מבצעי מודיעין, ומלמד כמה דברים על חקירות סייבר

מאת אדי הררי, מנכ"ל תחום הסייבר בחברת המחקר והפיתוח אינפיניטי לאבס

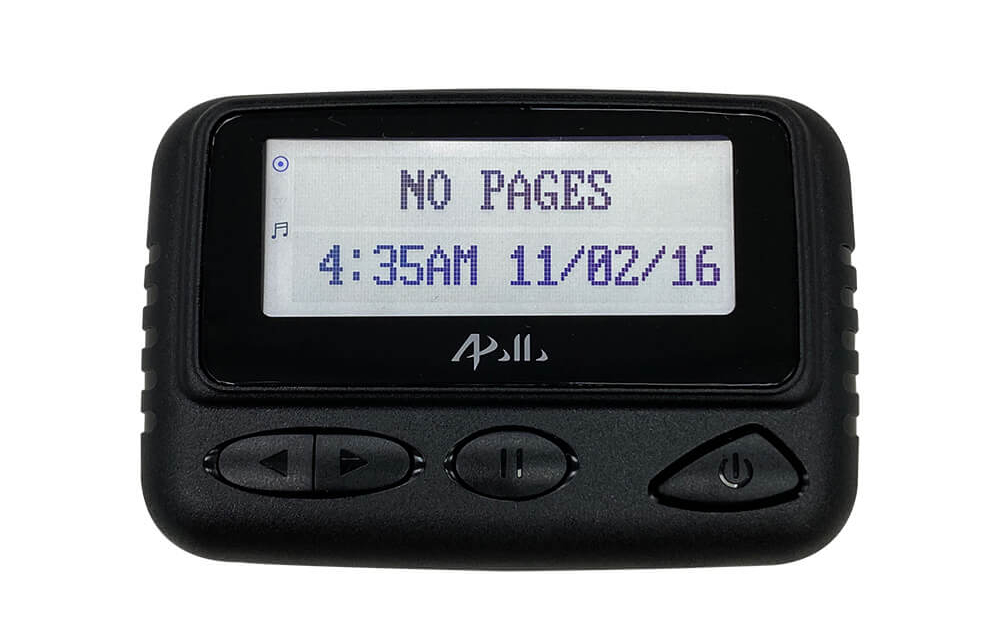

האירועים יוצאי דופן שזעזעו את מערך התקשורת של חיזבאללה בלבנון הפכו בן רגע לנושא הכי חם בארץ ובעולם. על פי דיווחים שונים, מכשירי הביפר שבהם השתמשו אנשי הארגון התפוצצו באופן סימולטני, ויום לאחר מכן דווח שגם מכשירי הקשר שלהם חוו "תקלות" דומות. רק מעטים יודעים מה בדיוק קרה, אבל האירועים עוררו גל של פרשנויות בתקשורת והבולטת שבהן הייתה ההשערה כי מדובר במתקפת סייבר מורכבת, שלכאורה בוצעה על ידי ישראל. כמו בכל אירוע משמעותי התחילו השמועות וההסברים כיצד דבר כזה יכול לקרות, מומחים ואנשי מקצוע הציעו תיאוריות שחלקן אפשריות ושחלקן (לפחות מבחינתי) מופרכות לחלוטין.

אי אפשר להישען רק על טכנולוגיה

התיאוריה הכי נשמעת היא פריצה למכשירי ביפר, והיא טוענת כי נוצלה פרצה במערכת התקשורת האלחוטית של פעילי הארגון כדי להשתלט על המכשירים מרחוק. הרעיון מתבסס על כך שהביפרים מסתמכים על תדרי רדיו לשידור ולקבלה של הודעות, ולכן תוקף בעל גישה למערכת השידור יכול לכאורה לשלוח פקודות זדוניות או לשבש את פעולתם. התאוריה טוענת שאולי ניתן היה לתמרן את המכשיר באופן שיגרום להתחממות יתר של הסוללה או למניפולציה אחרת שתוביל לפיצוץ.

לאחר זמן מה נשמעה גם תיאוריית שרשרת האספקה, ולפיה מכשירי הביפר היו ממולכדים משום שמישהו השתלט פיזית על המשלוח של הביפרים מתישהו בין הזמנתם למסירתם והטמין בהם חומר נפץ.

כאשר בוחנים אירועים כמו פיצוץ מכשירי הביפר, חשוב לשלב בין נתוני האירוע והבנת ההקשרים האסטרטגיים. עולם הסייבר אינו מוגבל רק לטכנולוגיה, אלא הוא גם עולם של ניתוח נתונים, חשיבה אסטרטגית והבנת ההקשרים הרחבים יותר של כל פעולה. במתקפות סייבר הנתונים הם הבסיס – כל החלטה טקטית ומבצעית נשענת על הבנה מדויקת של הנתונים הזמינים. אך מעבר לכך, סייבר דורש חשיבה יצירתית ויכולת לראות את התמונה הגדולה, כולל הבנה של הפסיכולוגיה של היריב, אסטרטגיות פעולה וחולשות אפשריות במערכות לא רק מהיבט טכנולוגי, אלא גם ממערכות אנושיות ותפעוליות.

על כן אי אפשר להישען רק על טכנולוגיה ולהציע הסברים שמנותקים מהמציאות המבצעית וההיגיון שמנחה את הפעולות בשטח. החשיבה הנכונה בעולם הסייבר מחייבת שילוב בין הכרה ביכולות טכנולוגיות לבין הבנה של מה הכי אפקטיבי ומה סביר ביותר במציאות מבצעית מורכבת. במקרה של האירוע המדובר, ההבנה שהפתרון ה"פשוט" וההגיוני יותר הוא פגיעה בשרשרת האספקה, ולא פריצה קיברנטית, נובעת בדיוק מהשילוב הזה – נתונים עם חשיבה אסטרטגית רחבה.

מבצע סייבר או לא?

אז האם מדובר פה במבצע סייבר או לא? אם נתחיל מהסוף אז התשובה היא – כן, מדובר במבצע מודיעיני מורכב שבו יש אלמנט סייבר שדווקא עליו לא דיברו הרבה. המכשירים, כך דווח וכך רואים בסרטונים שונים, התפוצצו בעקבות הודעה או הודעות שהגיעו כביכול מהנהלת הארגון. ביפר היא רשת פרטית וככל הנראה מוצפנת, ולכן נשאלת השאלה כיצד לאותו גורם ששתל את חומר הנפץ במכשירים הייתה יכולת לשלוח הודעות לאותם מכשירים, ובעיקר כיצד הצליח להציגן כאילו הגיעו מהנהגת הארגון. יכולת כזו מצביעה על כך שהתוקף היה בליבה של הרשת הזו ושכנראה הייתה לו שליטה מלאה על המערכות האמונות על שליחת ההודעות ברשת.

המקרה של פיצוץ מכשירי הביפר מדגיש מספר לקחים חשובים בנוגע לעולם הסייבר והמודיעין, שיכולים לעזור גם במקרים יומיומיים ומשמעותיים פחות. ראשית, פעמים רבות יש קשקשת מיותרת סביב תיאוריות לא מבוססות לגבי מתקפות סייבר, אשר עשויות להסיח את הדעת מהסיבות האמיתיות שעומדות מאחורי אירועים משמעותיים. במקום להתמקד בהסברים מורכבים על השתלטות קיברנטית, חשוב להתבונן בנתונים ובמציאות המבצעית כדי להבין את מהות האירוע.

שנית, לא פעם יש נטייה – אפילו טבעית – לפנות לתיאוריות מסובכות, בעוד שהפריצה עצמה עשויה לנבוע ממשהו פעוט, כמו סיסמה לא מוקשחת או פרצת אבטחה פשוטה. כאן נכנסת החשיבות של הסתכלות על נתונים בתוך חקירת אירוע סייבר: נתונים יכולים לספק הקשר ברור יותר ולהצביע על גורמים מרכזיים המובילים לאירועים, ולאפשר זיהוי מדויק של החולשות המנוצלות.

לבסוף, באירועי סייבר רבים רואים גם אלמנטים לא קיברנטיים בתהליך התקיפה, כמו הנדסה חברתית או פריצה פיזית למשרדים, אשר יכולים לשמש כדרכי גישה קריטיות להשגת מטרות ההתקפה. בסופו של דבר, בכל חקירה של מקרה גדול או קטן חשוב לשמור על ראייה ריאלית ומדויקת, המאפשרת להבין את האיומים בצורה מעמיקה יותר, מבלי ליפול למלכודת של תיאוריות לא מבוססות.